SISTEMA DE CONTROL DE ACCESO UTILIZANDO TARJETAS RFID Y RECONOCIMIENTO DE EMOCIONES

Diana Carolina Carrión Martínez1, Esaú Moisés García Reyes2, David Gonzalez Martínez3

Ciencias en Tecnologías de Seguridad, Instituto Nacional de Astrofísica, Óptica y Electrónica, Puebla, México

1dianaccmtz@inaoep.mx, 2esaumgr@gmail.com, 3david.gonzalez.mtz@gmail.com

Abstract— En este documento se presenta un sistema embebido para el control de acceso mediante el uso de tecnología RFID, en conjunto con un módulo de reconocimiento de expresiones faciales el cual tiene la finalidad de identificar emociones en las expresiones del rostro mediante el uso de un algoritmo de procesamiento de imagen. Buscando llevar una supervisión en los horarios y las áreas accesadas, así como las emociones expresadas al momento de ingresar a una zona autorizada ocupando las tarjetas RFID. Esto, con el fin de recabar información que provea datos, los cuales se podrán usar posteriormente para la realización de un análisis estadístico y evaluar el desempeño del personal así como la influencia del estado emocional en el clima laboral y la interacción social.

Index Terms—IoT, Control de Acceso, RFID, Emociones, Reconomiento de Expresione

I. INTRODUCTION

El registro de acceso controlado en las instalaciones de instituciones privadas y del sector público es un elemento necesario para reforzar los mecanismos de seguridad con los que todo organismo que emplee y conserve a resguardo información sensible debe contar. Por una parte, existe la obligación de que por ley dichas instituciones deben de tratar como confidencial la información que se procesa para los fines que haya sido recabada y por otra parte, para evitar exponerla a usuarios no autorizados e impedir el uso indebido de la misma. Por lo anterior, se precisa contar con registros de ingreso tanto del personal que labora en dichas instituciones, así como de los visitantes y usuarios de servicios que estas ofrecen. La identificación o comprobación de la identidad es el método por el que se han inclinado la mayoría de las empresas. Es por lo mismo que se han creado sistemas de identificación y control, los cuales han ido evolucionando para ofrecer una mayor seguridad, junto con funciones que den soluciones a problemas a la medida de las corporaciones. Para lograr esto se han propuesto diversas formas de identificación como la dactilar, retina, password, palabras clave, tarjetas, identificación, etc. Una de las tecnologías que actualmente se encuentra trazando su camino y la que se ocupara para este sistema es el RFID, la cual es relativamente barata y fácil de ocupar. Los principales retos que enfrentan estas tecnologías son: la mejora en la seguridad, tanto de la empresa como de la misma tecnología usada, debido a que a medida que evolucionan, de igual forma mejora el método para romper dicha seguridad. Así mismo se crean tecnologías que sirven para bloquear o imitar la tecnología utilizada y de esta manera engañar al sistema. Por lo tanto se vuelve necesario buscar nuevas formas de prevenir dichas dificultades y/o mejorar la seguridad en estas. De igual forma existe el problema de las limitaciones en la misma tecnología; en el caso de las tarjetas RFID cuentan tanto con una memoria como con un rango de alcance corto. Esto limita la programación dentro de las mismas tarjetas, entre otras dificultades.

En el caso del módulo de detección de emociones, resulta interesante aprovechar el sistema de control de acceso para obtener un tipo distinto de información que permita realizar estudios posteriores de análisis de conducta empleando las emociones mostradas por los usuarios, lo cual podría ser un factor que contribuya a evaluar aspectos como la interacción de los miembros de una organización, el desempeño y clima laboral. Para lograr esto se usa un programa de reconocimiento de expresiones faciales en conjunto con una camara. Esta tecnología todavía se encuentra en desarrollo, ya que existen pocos algoritmos los cuales cumplen con dicho cometido de forma satisfactoria. El leer las emociones en los rostros en sí mismo es un reto incluso para los expertos, puesto que existen las micro expresiones, las expresiones falsas o contenidas e incluso personas que no demuestran emociones ya sea por algún problema de salud pasado o presente, los cuales a simple vista son difíciles de identificar. Es por lo mismo que actualmente los métodos existentes no son totalmente confiables y los resultados que presentan los mismos siguen siendo ineficaces.

II. MARCO TEÓRICO

El uso de la tecnología RFID actualmente está centrado en el registro de productos a gran escala, para llevar control sobre estos, gracias a que está tecnología es económica, y cuenta con el espacio suficiente para las características básicas de los productos. Aunque ya se empiezan a ver las bondades de esta tecnología para personas, su uso actualmente se encuentra en crecimiento. En uno de los campos donde se está utilizando, mayormente, es en el área hospitalaria, donde se usa para llevar un registro de los pacientes, sus datos y su localización dentro del edificio. En cuanto al tema de seguridad para la tecnología RFID, existen diversos algoritmos que se encuentran en uso y los cuales no generan un gran costo computacional, un ejemplo de este es el AES, un algoritmo con una fuerte autenticación simétrica y el cual cuenta con la ventaja de un costo de energía bajo y una matriz de tamaño menor. Mientras que dentro de los algoritmos de reconocimiento de expresiones faciales; la mayoría de estos métodos utilizan redes convolucionales profundas, las cuales pueden diferir en el número de capas, el tipo de elementos que usan, así como los componentes de las mismas. Se buscan en estos métodos, enfocarse en las características faciales y los movimientos que realizan para descubrir las emociones proyectadas, y, aunque todavía es un trabajo en proceso y con grandes complicaciones, ha mejorado en el reconocimiento de estos.

A. Identificación por Radio-Frecuencia

RFID (Radio-frequency identification), permite el uso de un objeto (normalmente llamado tag RFID) que se adosa a un producto, animal o persona con el propósito de identificación y seguimiento usando ondas de radio. Un tag RFID consta de dos partes principales: a) un circuito integrado para almacenar y procesar información, modular y demodular la señal de RF y otras funciones especializadas; b) una antena para recibir y transmitir la señal. (Carignano, 2011) [1]. Una de las principales ventajas que se tiene con RFID es que se puede identificar un producto como único, es decir, productos iguales pueden ser diferenciados por una clave contenida en su etiqueta de RFID, a diferencia del código de barras que para productos iguales es el mismo. Una etiqueta de RFID es mucho más complicada de clonar que un código de barras que puede ser igualado por medio de una fotocopia (Alvarado, 2008) [2].

B. Lector RFID-RC522

El módulo RC522 es un lector que genera un campo magnético y que fue desarrollado para comunicarse sin necesidad de contacto con tarjetas y transpondedores sin circuitos activos para leer datos contenidos en ellas. El módulo lector RFID-RC522 RF utiliza 3.3V como voltaje de alimentación y se controla a través del protocolo SPI. También puede ser controlada con un puerto UART. Entonces, podemos decir que es compatible con casi cualquier micro controlador o tarjeta de desarrollo (Orlando, 2014) [3].

C. Expresiones faciales y emoción

En 1993, Ekman señaló que “las expresiones faciales son un componente importante de la conducta emocional y son específicas para las emociones básicas” y en ese mismo sentido, en The Handbook of Cognition and Emotions (2005) afirmó que “la evidencia [sobre la universalidad de las emociones] es más fuerte para la alegría, el enojo, el disgusto, la tristeza y el miedo/sorpresa”. En general, quienes defienden la existencia de emociones básicas asumen que se trata de procesos directamente relacionados con la adaptación y la evolución, que tienen un sustrato neural innato, universal y un estado afectivo asociado único (Chóliz, 2005) [4]. Precisamente, la universalidad de las emociones ha sido demostrada con base en estudios realizados en niños ciegos de nacimiento pues, se ha comprobado que todos los recién nacidos expresan una especie de sonrisa a partir de las cinco semanas de vida, incluso si son ciegos. Los niños ciegos de nacimiento también ríen, lloran, fruncen el ceño y adoptan expresiones típicas de ira, temor o tristeza (Castro y Sámano, 2016) [5].

D. Reconocimiento facial

De acuerdo con (Castro y Sámano, 2016) [5] las tecnologías de reconocimiento facial, se apoyan en disciplinas como el procesado de imagen, redes neuronales, reconocimiento de patrones y visión por computadora y tienen como objetivo conseguir que dada una imagen de una cara desconocida (o imagen de test) se pueda encontrar una imagen coincidente con la misma en un conjunto de imágenes conocidas (conjunto de entrenamiento). Sin embargo, este proceso de clasificación no es lo de mayor prioridad al momento de llevar a cabo el reconocimiento de rostros pues “la clasificación es menos importante, ya que esta se encuentra integrada en el proceso de detección; es decir, nosotros queremos detectar cambios de manera precisa los cuales son importantes para reconocer emociones” (Martínez y Du, 2012) [6]. En ese sentido, debe comprenderse que para poder llevar a cabo el análisis de emociones con base en gesticulaciones del rostro, y como ha sido mencionado en Álvarez y Guevara (2009) [7] “la mayoría de investigaciones que realizan el reconocimiento de expresiones faciales parten del hecho que se tiene la región del rostro previamente detectada” por lo tanto, la prioridad es desarrollar sistemas capaces de identificar los cambios más sutiles en el semblante a fin de extraer correctamente las características emocionales que lo definen.

III. PROBLEMA

Actualmente las empresas tienen problemas con la filtración de datos, fuga de información y robos de equipos que se encuentran en desarrollo o que ya están próximos a ser presentados al público, estos fallos de seguridad pueden causar a la empresa grandes problemas tanto económicos como de innovación y de patente, lo que también le da a sus adversarios ventaja sobre los mismos, lo cual puede significar un fuerte revés para su posición en el mercado, si no su supervivencia en el mismo. En caso de información sensible en instituciones públicas el robo o fuga de estas puede llegar a causar daños a las instituciones y el personal que trabaja para ellas, junto con una pérdida en la confianza de la misma. Y aunque lo ideal es un sistema infalible y 100% seguro, esto no es posible ya que siempre se encontrarán agujeros y fallos en el. Por lo tanto se busca tener distintas medidas de seguridad para lograr obtener un sistema con un mejor control y prevenir en la medida de los posible las perdidas. La prevención es lo que juega un papel importante y es la mejor opción para las empresas que buscan mantener sus activos seguros y que la probabilidad de fugas o robos disminuya. Para esto se busca controlar el acceso y llevar un registro muy estricto de lo que cada empleado puede hacer dentro de la empresa y a donde estos pueden acceder dentro de la misma.

Además de exportar diversa información sobre la asistencia del personal y usuarios para la toma de decisiones, las cuales pueden tener consecuencias inmediatas en el caso de los clientes que conlleven a una pérdida del trabajo. [8]

IV. DESARROLLO

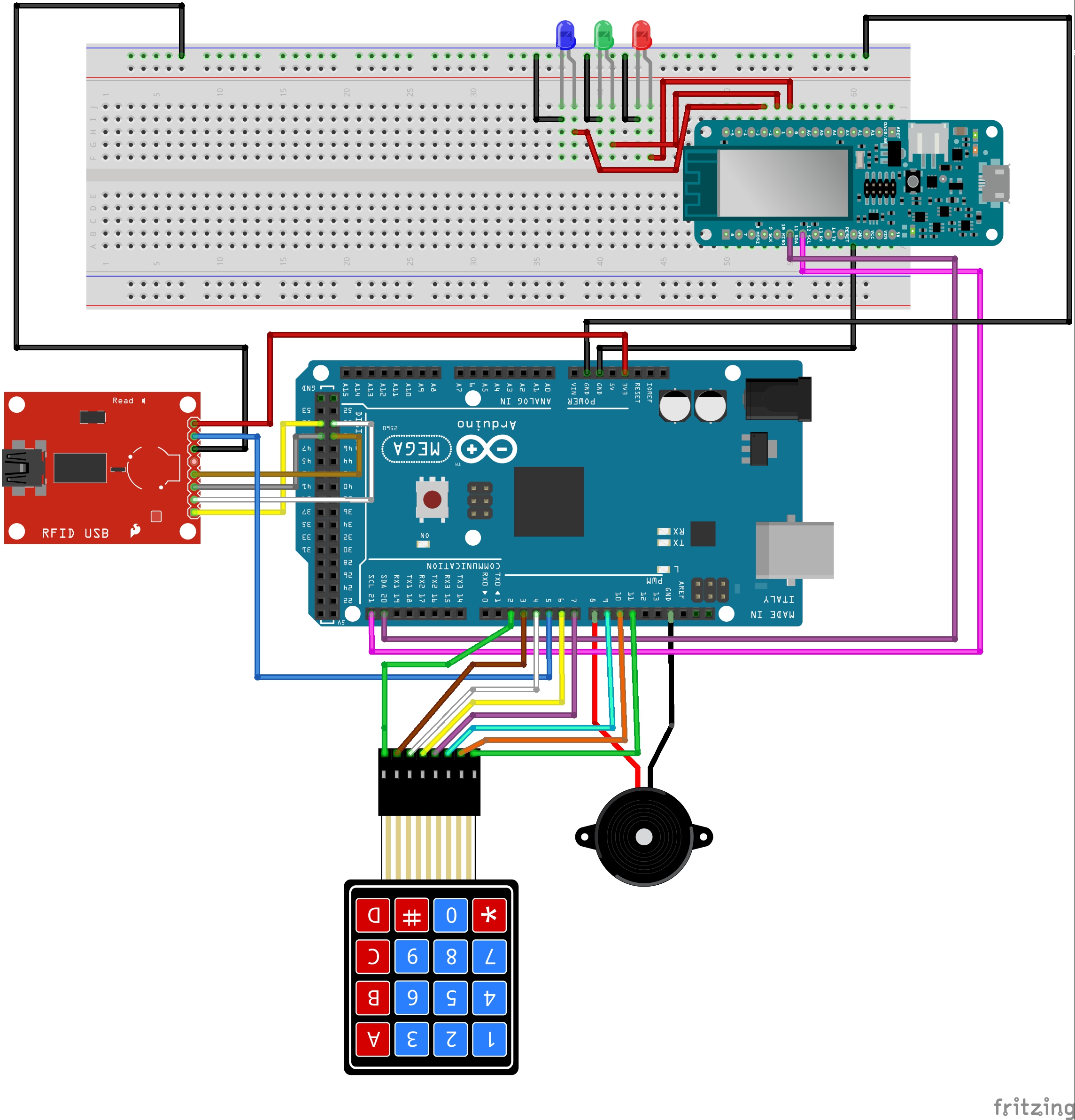

Se utilizó una base de datos para guardar los registros de los empleados y la información que posteriormente se creará. Analizando el ambiente y las necesidades de la empresa se crearon las tablas y sus relaciones, las cuales quedaron abiertas a posibles cambios por sí la empresa así lo requería. Para la creación de la interfaz gráfica así como la programación se utilizó Python, ya que este lenguaje actualmente cuenta con una gran comunidad que lo mejora de forma constante, y por lo mismo se encuentra en constante cambio y con un gran equipo que le da soporte casi diariamente. Para la lectura de las tarjetas RFID se utilizó un lector RFID, así mismo se ocupó un keypad para la introducción de una contraseña, la cual se espera el usuario proporcione después de pasar su tarjeta, y que esta sea correctamente autorizada por el mismo sistema. Tanto el lector como el keypad se conectan a un Arduino elegoo mega 2560, el cual a su vez se conecta a un módulo wifi, el cual envía la información encriptada, tanto de la tarjeta como del password del empleado a una computadora receptora, la cual guarda la información. Para la programación de estos componentes y la obtención de datos de la tarjeta junto con la conversión de la misma a un lenguaje que la base de datos pueda comprender se utilizó el lenguaje de programación de Arduino es C++. No es un C++ puro sino que es una adaptación que proveniente de avr-libc que provee de una librería de C de alta calidad para usar con GCC (compilador de C y C++) en los microcontroladores AVR de Atmel y muchas utilidades especificas para las MCU AVR de Atmel. Una vez creado el vínculo con la base de datos y el arduino se usó programación multihilos para que no hubiera necesidad de estar reiniciando el programa para el registro de los empleados, los datos de los empleados se muestran en una pantalla, obsérvese la figura 1.

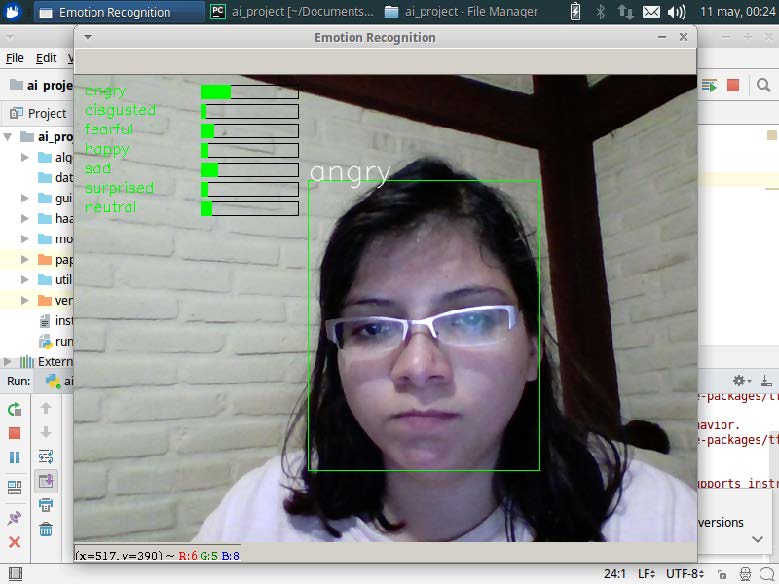

Para la programación de las emociones se investigó primero los algoritmos existentes y cuales tenían mejores resultados para una cámara no tan potente, resultando el clasificador Naive Bayes, k-NN, SMV y Multilayer Preceptron. Se utilizo python para la programación de este clasificador, aunque en esta ocasi´on se utilizo Python3 para mejores resultados. Para crear el programa de reconocimiento se utilizo TFlearn sobre Tensorflow y distintos módulos junto con bases de datos de imágenes para su posterior entrenamiento, ya implementado y funcionando el reconocimiento se puede observar en la figura 2.

A continuación, en la figura 3, se podrá observar el diagrama básico del sistema de control. Donde se podrá observar, el módulo wi-fi, el cual enviará la información al sistema de control central y la base de datos. El lector de tarjetas RFID, así como el keypad donde el usuario insertará su clave de acceso y un buzzer, el cual sonará cuando la tarjeta sea reconocida, de igual manera cuando el password sea validado.

Figura 1. Datos del empleado

Figura 2. Reconocimiento de emociones

V. CONCLUSIONES

El desarrollo y optimización de los equipos en las empresas es necesario para eficientar los procesos y llevar un mejor control de los datos que la empresa genera. La seguridad invertida para proteger los bienes debe ser cada vez mayor, puesto que aun cuando la información almacenada no contenga datos sensibles puede acarrear cierto peligro para las organizaciones. Por lo mismo es necesario que tanto los fabricantes de tecnologías así como las empresas mismas se aseguren que estas tengan algún método de seguridad implementado.

Figura 1. Marco de trabajo IPsec y sus opciones.

Esto en conjunto ayuda a que se ahorren tanto problemas como gastos, junto con un mejor almacenamiento de la información y optimización en los procesos. La utilización de las tarjetas RFID ayuda que la persona pueda llevar sus datos en cualquier momento y se pueda identificar dentro de la empresa de forma sencilla y sin la necesidad de algún complemento extra ya que esta tecnología es liviana y fácil de usar. De igual manera, es necesario monitorizar a los empleados, así como el estado de ánimo en el que se encuentran puesto que, la producción de estos depende del mismo. Cuando un empleado no es feliz en su área de trabajo, su productividad baja, o si existe algún tipo de inconformidad puede realizar acciones que dañen directa o indirectamente a la empresa. Por lo cual, reconocer y prevenir estas emociones, entre otras, es algo de vital importancia para las empresas.

VI. BIBLIOGRAFÍA

REFERENCES

- [1] Alvarado Sanchez, J., Sistema de Control de Acceso con RFID. Tesis para obtener el grado en Maestro en Ciencias en la especialidad de Ingeniería Eléctrica Opción Computación, Centro de Investigación y de Estudios Avanzados del Instituto Politécnico Nacional, México, 2008

- [2] Carigniano, M. F. y Ferreyra, P. Tecnología Inalámbrica Near Field Communication y sus Aplicaciones en sistemas embebidos. En: Congreso Argentino de Sistemas Embebidos, (2 – 4, Marzo). Buenos Aires Argentina. p. 97.

- [3] Orlando, (2014). Módulo RFID-RC522 RF con Arduino UNO SPI. Recuperado de: https://hetpro- store.com/TUTORIALES/modulo-lector-rfid-rc522-rfcon-arduino/

- [4] Mariano Chóliz (2005): Psicología de la emoción: el proceso emocional. Recuperado de: www.uv.es/=choliz/Proceso

- [5] Castro Reyes, JC. y Sámano Rodríguez, JG. (2016). Reconocimiento de microexpresiones utilizando PCA. Tesis para obtener el título de Ingeniero en Comunicaciones y Electrónica. Instituto Politécnico Nacional. Escuela superior de ingeniería mecánica y eléctrica, unidad profesional;Adolfo López Mateo; México, D.F.

- [6] Martínez, A. y Du, S. A model of the Perception of Facial Expressions of Emotion by Humans: Research Ovierview and Perspectives. National Institute of Health Public Access. J Mach Learn Res. 2012 May 1; 13:1589–1608.

- [7] Álvarez, D. y Guevara, M. Reconocimiento de expresiones faciales prototipo usando ICA. Scientia et Technica Año XV, No 41, Mayo de 2009. Universidad Tecnológica de Pereira. ISSN 0122-1701.

- [8] Sistemas de control de accesos para empresas: ¿cuándo es necesario?: http://blog.fermax.com/esp/sistemas-de-control-de-accesos-paraempresas-cu%C3%A1ndo-es-necesario

- ISSN: 3061-8991

- Vol 1, 2025